Benutzerdaten sind ein wesentlicher Bestandteil einer Zutrittssteuerung. In Benutzerprofilen werden Kontaktdaten hinterlegt und Identitätsdaten wie PINs, Passwörter und die Daten der RFID-Karten oder Chips hinterlegt. Diese Daten werden zur Identifizierung des Benutzers an der Tür verwendet und deren Zutrittserlaubnis in Kombination mit Zutrittsprofilen und den damit gesteuerten Türen geprüft.

Benutzer werden in KentixONE entweder manuell angelegt oder aus vorhandenen Datenbanken Importiert. Zum Import kann eine kommaseparierte Tabelle (.csv) verwendet werden. Eine weitere Möglichkeit besteht aus dem Abgleich von Benutzerdaten aus einer LDAP Struktur (z. B.: Active Directory). Diese Daten können in Intervallen automatisch abgeglichen werden. Somit stehen Änderungen in der Personalstruktur bei Neueinstellungen oder Abteilungswechseln zum Beispiel nach wenigen Augenblicken auch der Zutrittskontrolle zur Verfügung.

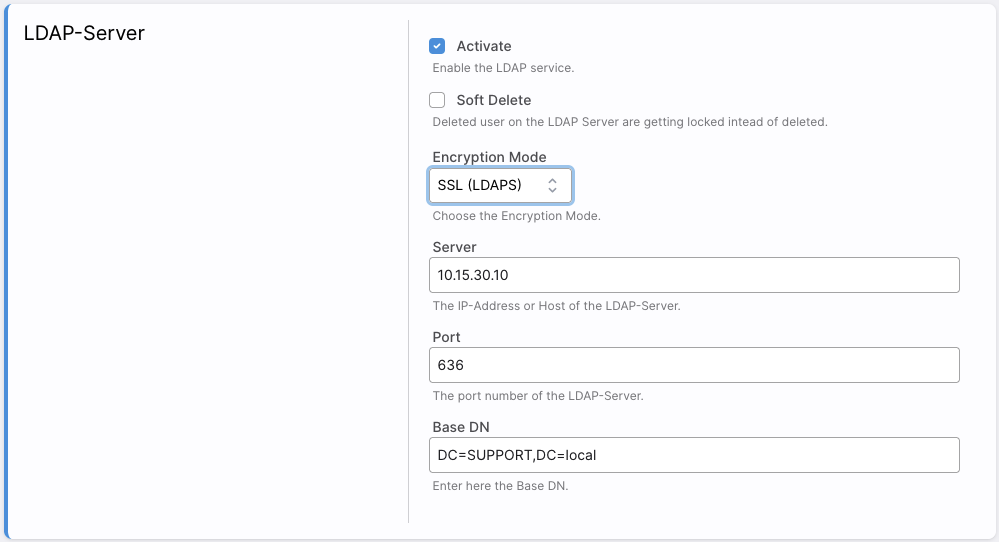

Für diese Art des Import werden folgende Daten benötigt:

- IP-Adresse des LDAP Servers.

- Der dort verwendete Sicherheitsmodus. KentixONE unterstützt „SSL (LDAPS)“ und die Kommunikation mit LDAP ohne Verschlüsselung.

- Der Port des LDAP Dienstes (Standard: 636)

- Den Basis Dienstnamen (Base DN) der Active Directory. Im folgenden Beispiel: SUPPORT.local.

- Attribute für die Benutzer

- Zutrittsprofile in KentixONE

In den Einstellungen zu „Kommunikation“–>“LDAP“ auf dem KentixONE Main Gerät werden diese Daten eingegeben.

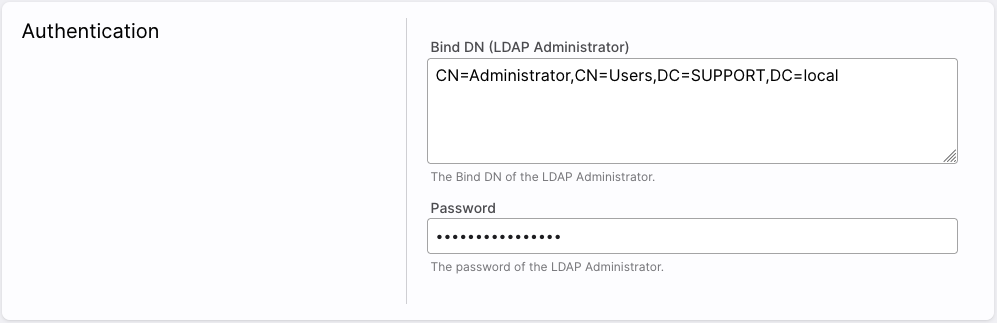

Zusätzlich werden die Zugriffsdaten eines Administrators im LDAP Verzeichnis benötigt:

Gruppen

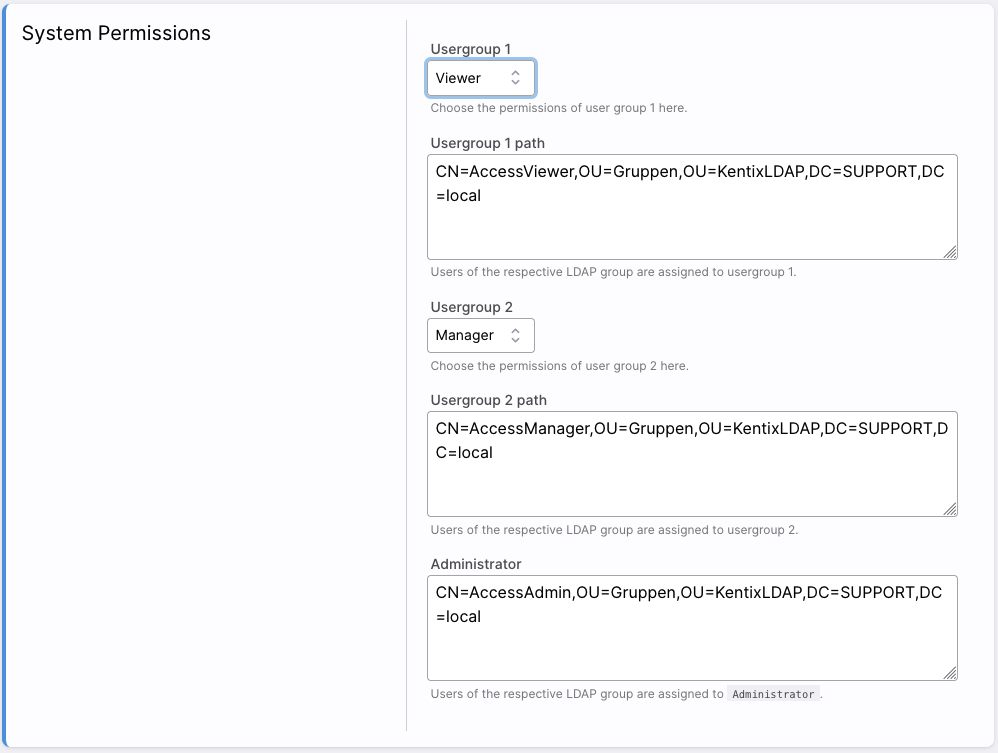

KentixONE kann drei Gruppen aus LDAP exportieren. Diese Gruppen dienen der Kontrolle des Zugriffs auf die KentixONE Oberfläche. Kentix Verwendet hierzu die Gruppen „Administratoren“, „Manager“ und „Viewer“. Jeder Benutzer in KentixONE muss einer dieser Gruppen zugeordnet werden, auch wenn keiner der Benutzer den Zugriff auf KentixONE erhalten soll. Für diese Gruppen können sie entsprechende Gruppen in LDAP bestimmen.

Im Beispiel werden für die Kentix Gruppen „Viewer“, „Manager“ und „Administrator“ die Werte der LDAP Eigenschaften von CN=AccessViewer, CN=AccessManger und CN=AccessAdmin importiert. Diese Gruppen wurden zuvor in LDAP erstellt und die Benutzer diesen zugewiesen.

Benutzerdaten

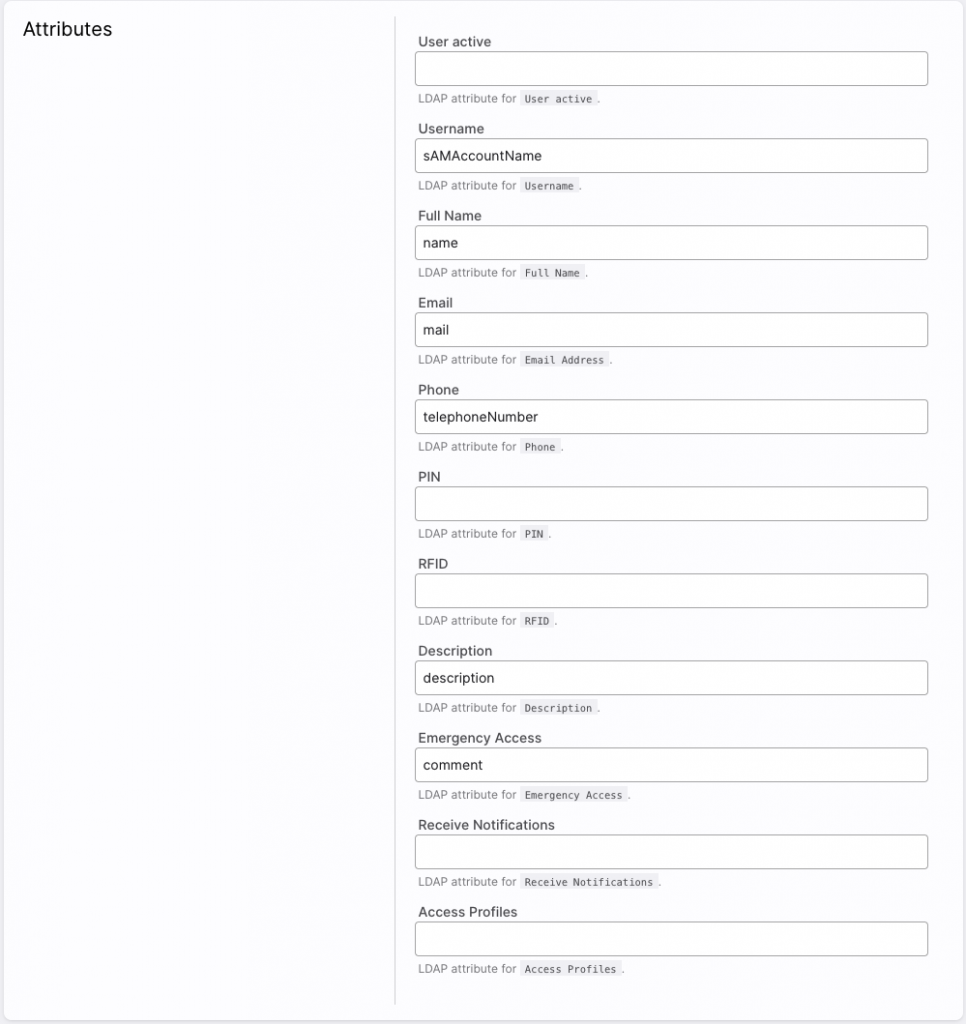

Beim Import steht die Synchronisierung verschiedener Stammdaten der Benutzer zur Verfügung. Die Daten für die in KentixONE verwendeten Felder haben anderslautende Entsprechungen in LDAP. Deshalb werden im nächsten Schritt die zu übernehmenden Attribute der Benutzer mit den LDAP Attributen verknüpft.

Der KentixONE „Benutzername“ wird hier zum Beispiel mit dem LDAP Attribut „sAMAccountName“ verknüpft.

Zutritt

Der Zutritt von Benutzern kann somit aus der LDAP Struktur gesteuert werden. Ein Anwendungsfall ist zum Beispiel die Pflege der Daten inklusive der RFID-Tokens durch die Personalabteilung. Die dort verwendete Software überträgt die Daten in eine LDAP Struktur. KentixONE aktualisiert seine Benutzerdaten regelmäßig und erhält somit immer den aktuellen Stand der Personalsoftware.

Folgende Attribute sind für die Zutrittsteuerung relevant:

User Active

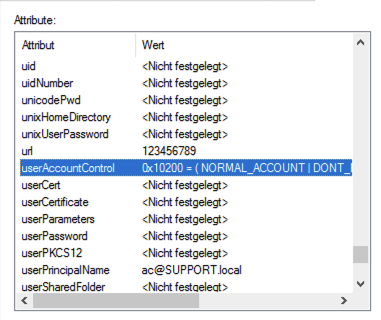

Verknüpfen sie dieses Attribut mit einem LDAP Attribut. Im Beispiel „userAccountControl“.

Wird der Benutzer in LDAP deaktiviert, wird er in KentixONE ebenfalls deaktiviert.

Alternativ ist auch ein eigenes LDAP Attribut mit „0“ oder „1“ (aktiv) möglich.

PIN und RFID

Daten für die Identifizierung von Benutzern im System. Werden diese bei der Anlage von Benutzern bereits in LDAP erfasst, können sie übernommen werden.

Notfallzutritt

Ermöglicht ausgewählten Benutzern den Zutritt, wenn der DoorLock keine Verbindung zum AccessManager aufbauen kann. Die Daten des Benutzers wird mit dieser Berechtigung lokal im DoorLock gespeichert. Verwenden sie hierzu ein Attribut mit „0“ oder „1“ (Notfallzutritt aktiv).

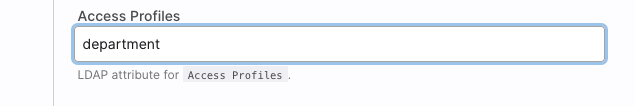

Zutrittsprofile

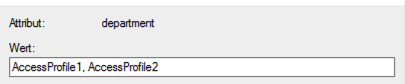

Sind in KentixONE und in der LDAP Struktur gleinnamige Profile vorhanden, können Zutrittsprofile mit den Benutzern übertragen werden. Diese Profile werden auf Benutzerebene von KentixONE verknüpft. Mehrere Zutrittsprofile können in LDAP als Aufzählung angelegt werden. Dabei gilt die Schreibweise: Profil1, Profil2, Profil3 usw.

Im Beispiel hier wurde als Attribut „department“ in LDAP verknüpft. Es enthält eine Liste von Zutrittsprofilen für den Benutzer.