Zweck: Dieses Handbuch führt Sie Schritt für Schritt durch die Inbetriebnahme, den sicheren Betrieb und die vorausschauende Wartung von Kentix SmartAccess. Es ist für technisch versierte Anwenderinnen und Anwender konzipiert und setzt Grundkenntnisse in Netzwerktechnik, Schließtechnik und IT-Administration voraus.

Systemüberblick

Sie betreiben Kentix SmartAccess als IP-basiertes Zutrittsmanagement, das je nach Türsituation mit verkabelten Wandlesern am AccessManager (BUS) oder mit batteriebetriebenen DoorLocks (FUNK) arbeitet. Sie verwenden Wandleser, wenn Sie Motorschlösser, Motorzylinder oder Türöffner ansteuern möchten, und Sie setzen DoorLocks ein, wenn Sie eine schnelle, kabelarme Nachrüstung am Beschlag benötigen. Sie führen sämtliche Einrichtung und Administration in der webbasierten Oberfläche KentixONE durch, in der Sie Komponenten registrieren, Berechtigungen verwalten und Ereignisse auswerten.

1. Inbetriebnahme

1.1 Mechanische und elektrische Montage

Sie beginnen mit einer strukturierten Tür- und Umfeldanalyse und prüfen Schlossart, Panikfunktion, Türanschlag, Zylinderaufnahme, Umgebungseinflüsse und die mechanische Leichtgängigkeit. Sie wählen je Tür die passende Komponente: einen DoorLock-Beschlag für den direkten Türeinbau ohne Bus-Leitung oder einen verkabelten Wandleser am AccessManager für die Ansteuerung eines Schließgeräts. Sie montieren DoorLocks spannungsfrei, setzen die Batterien korrekt ein und achten auf dichte Gehäuse und unbeschädigte Dichtungen; bei Wandlesern verlegen Sie eine saubere Bus-Leitung, versorgen den AccessManager per PoE und schließen das Schließgerät gemäß Datenblatt an, wobei Sie die zulässige Einschaltdauer für Impuls- und Daueröffnen berücksichtigen.

Checkliste Inbetriebnahme – Montage

- Sie dokumentieren die Türdaten vollständig, indem Sie Schlossart, Panikfunktion, Türanschlag, Umfeld und geplante Nutzungsfrequenz erfassen.

- Sie wählen je Tür die geeignete Komponente, indem Sie Funk-DoorLocks für Retrofit und Wandleser für hohe Robustheit und Außenbereiche vorsehen.

- Sie montieren den Beschlag oder den Leser fachgerecht, indem Sie auf spannungsfreie Passung, definierte Kabelführung und korrekte Polung achten.

- Sie parametrieren das Schließgerät korrekt, indem Sie Impulszeiten, Daueröffnen und die Stromaufnahme nach Herstellervorgaben einstellen.

- Sie verifizieren die Mechanik, indem Sie das Einkuppeln, die Drückerfunktion und den Türlauf ohne Reibung testen.

1.2 Systemeinbindung und Konfiguration

Sie nehmen den AccessManager in Betrieb, vergeben IP-Konfiguration und Zeitsynchronisation, und führen anschließend die automatische Suche der Komponenten durch. Sie registrieren DoorLocks und Wandleser in KentixONE, legen Benutzer, Gruppen und fein granulierte Zeitpläne an und ordnen diese den Türen zu. Sie hinterlegen an besonders schützenswerten Bereichen die Zwei-Faktor-Authentisierung mit PIN am Keypad-Leser, und Sie steuern Relais-Ausgänge für Aufzüge, Schranken oder Alarmverknüpfungen nach Ihrem Sicherheitskonzept.

Checkliste Inbetriebnahme – Konfiguration

- Sie binden AccessManager, Wandleser und DoorLocks in KentixONE ein, indem Sie die Geräte erfolgreich registrieren und die Zeitsynchronisation prüfen.

- Sie modellieren die Zutrittslogik, indem Sie Rollen, Gruppen und Zonen definieren und passende Zeitpläne zuweisen.

- Sie aktivieren die Zwei-Faktor-Authentisierung an kritischen Türen, indem Sie PIN und RFID kombinieren und die Buchungskette verifizieren.

- Sie geben Medien strukturiert aus, indem Sie RFID-Karten oder Smartphones zuordnen und die Ausgabe revisionssicher dokumentieren.

- Sie testen die vollständige Funktionskette, indem Sie Buchen, Signalisierung, Schlossansteuerung, Türkontakt und Alarmverknüpfungen prüfen.

1.3 Abnahme und Übergabe

Sie schließen die Inbetriebnahme mit einer formalen Abnahme ab, in der Sie Konfigurations- und Topologie-Screenshots, Seriennummern, Firmwarestände und ein vollständiges Baseline-Backup erstellen. Sie dokumentieren die Klemmenbelegung, die Bus-Topologie und die Parametrierung der Schließgeräte und übergeben dem Betriebsteam eine kompakte Bedienhilfe sowie einen Tür- und Komponentenplan.

Checkliste Inbetriebnahme – Abnahme

- Sie dokumentieren die Konfiguration vollständig, indem Sie Screenshots, Seriennummern und Firmwarestände erfassen.

- Sie erstellen ein Baseline-Backup, indem Sie die KentixONE-Konfiguration exportieren und sicher ablegen.

- Sie prüfen jede Tür in allen Betriebsarten, indem Sie Normalbetrieb, Zeitfenster außerhalb, Zwei-Faktor, Daueröffnen und Alarmpfade testen.

- Sie kennzeichnen Leitungen und Komponenten dauerhaft, indem Sie Beschriftungen und Türlisten synchron halten.

- Sie übergeben eine Kurzanleitung an Service und Empfang, indem Sie die wichtigsten Bedienabläufe auf einer Seite zusammenfassen.

2. Betrieb

2.1 Benutzer-, Medien- und Rechteverwaltung

Sie führen ein rollenbasiertes Berechtigungsmodell, in dem Sie Standardrechte dauerhaft zuweisen und Sonderrechte strikt befristen. Sie sperren verlorene Medien sofort, dokumentieren die Neuausgabe und protokollieren alle Änderungen revisionssicher. Sie nutzen für Besucherinnen, Besucher und Dienstleister zeitlich eng begrenzte Profile und setzen an sensiblen Türen Zwei-Faktor dauerhaft durch.

Checkliste Betrieb – Rechte

- Sie rezertifizieren Berechtigungen regelmäßig und entfernen veraltete Zugänge zeitnah.

- Sie behandeln Medienverluste nach Prozess, indem Sie das Medium sofort sperren und ein Ersatzmedium ausgeben.

- Sie halten Zeitpläne aktuell, indem Sie saisonale Änderungen und Betriebszeiten abbilden.

- Sie setzen Zwei-Faktor an kritischen Türen konsequent durch, indem Sie Ausnahmen dokumentieren und genehmigen lassen.

- Sie archivieren Änderungen und Auswertungen, indem Sie Exporte erstellen und in einem Audit-Verzeichnis ablegen.

2.2 Ereignisse, Monitoring und Reporting

Sie überwachen Zutrittsereignisse, Fehlversuche, Batteriestände, Online-Status und Türkontakte in festen Intervallen. Sie prüfen das PoE-Budget für den AccessManager, die Stromaufnahme der Schließgeräte und die Parametrierung für Impuls- und Dauerbetrieb. Sie erstellen regelmäßige Berichte und leiten bei Auffälligkeiten Ausbildungs- oder Technikmaßnahmen ein.

Checkliste Betrieb – Monitoring

- Sie sichten Ereignis- und Fehlerlogs nach einem festen Plan und leiten bei Anomalien Ursachenanalysen ein.

- Sie überwachen Batteriestände, planen präventive Wechsel und vermeiden ungeplante Ausfälle.

- Sie prüfen den Online-Status aller Komponenten und testen Alarmierungen auf Offline-Zustände.

- Sie verifizieren PoE-Reserven und Schließgeräte-Last, indem Sie Messwerte mit der Auslegung abgleichen.

- Sie erzeugen Monatsreports für Compliance und Management und archivieren diese strukturiert.

2.3 Integrationen und Kopplungen

Sie verknüpfen Zutrittsereignisse mit Alarm- und Videosystemen und nutzen I/O-Signale, um Aufzüge, Schranken oder Drehtüren zu steuern. Sie binden Zeitserver, Syslog und Netzwerk-Segmentierung ein und dokumentieren Klemmenbelegung, Signalpegel und Testfälle pro Integration.

Checkliste Betrieb – Integrationen

- Sie testen die Wirkketten von Zutritt zu Alarm und Video, indem Sie Start- und Endbedingungen definieren und protokollieren.

- Sie benennen Klemmen und I/O-Punkte eindeutig, indem Sie Bezeichnungen, Messwerte und Grenzwerte festhalten.

- Sie prüfen Zeit-, Log- und VLAN-Einbindungen regelmäßig, indem Sie Synchronität und Erreichbarkeit sicherstellen.

- Sie bewerten Fehlerszenarien und definieren Fallbacks, indem Sie unterbrochene Leitungen und Ausfallmodi simulieren.

- Sie pflegen Integrationsänderungen zentral, indem Sie ein Änderungsregister führen und freigeben.

3. Wartung

3.1 Präventive Wartung und Lebenszyklus

Sie beugen Ausfällen vor, indem Sie Mechanik, Dichtungen, Kontakte und Batterien regelmäßig prüfen und warten. Sie wechseln Batterien zeitbasiert, bevorzugt vor Beginn der kalten Jahreszeit an Außenkomponenten, und Sie tauschen Dichtungen im Zuge des Batteriewechsels, um den IP-Schutz dauerhaft sicherzustellen. Sie führen halbjährliche Funktionstests für Daueröffnen, Zwei-Faktor und Türkontakte durch.

Checkliste Wartung – Prävention

- Sie planen und dokumentieren zeitbasierte Batteriewechsel, um spontane Ausfälle zu vermeiden.

- Sie prüfen und erneuern Dichtungen, um den geforderten Schutzgrad über den Lebenszyklus zu erhalten.

- Sie kontrollieren die Leichtgängigkeit der Mechanik und beseitigen Schwergängigkeiten frühzeitig.

- Sie testen zweimal jährlich Daueröffnen, Zwei-Faktor und Türkontakte an allen Türen und dokumentieren die Ergebnisse.

- Sie halten einen Ersatzteile- und Werkzeugbestand vor, der Batterien, Dichtungen und mindestens ein Ersatz-Leser- oder Ersatz-Beschlag-Kit umfasst.

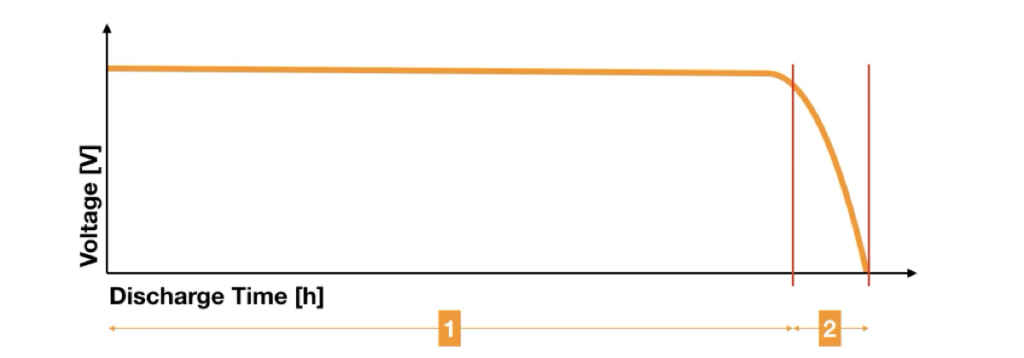

Entladekurve Lithium Zellen

- Volle Batterie, Batterielaufzeit

- Leere Batterie, entladen

3.2 Software, Firmware und Backups

Sie halten KentixONE und die Gerätefirmware aktuell, führen vor Änderungen vollständige Konfigurations-Backups durch und testen nach Updates die relevanten Türszenarien. Sie etablieren einen dokumentierten Recover-Plan-für Backups und üben die Wiederherstellung mindestens einmal jährlich.

Checkliste Wartung – Software

- Sie inventarisieren Firmwarestände und planen Updates in definierten Wartungsfenstern.

- Sie erstellen vor Änderungen vollständige Backups und legen diese sicher ab.

- Sie prüfen nach Updates die Schlüsselfunktionen, indem Sie Zwei-Faktor, Daueröffnen und Alarmverknüpfungen testen.

- Sie halten einen Backup-Plan bereit, indem Sie auf getestete, lauffähige Stände zurückkehren können.

- Um die Wiederanlauffähigkeit praktisch zu verifizieren, führen sie einen jährlichen Recovery- und Power-Off-Test durch.

3.3 Schulung und Bedienung

Sie schulen Mitarbeitende in der korrekten Bedienfolge an der Tür: Sie halten das Medium ruhig vor den Leser, Sie warten die Quittierung ab, und Sie betätigen erst dann Drücker oder Knauf. Sie analysieren Fehlbedienungen anhand der Ereignisprotokolle und passen Schulungsinhalte an. Sie stellen kompakte Merkblätter in Technik- und Empfangsbereichen bereit.

Checkliste Wartung – Schulung

- Sie führen Erstschulungen mit Praxistest an der Tür durch und lassen die Teilnahme bestätigen.

- Sie weisen auf die etwas längere Buchungszeit bei verschlüsselten Medien hin und üben die ruhige Medienhaltung.

- Sie aktualisieren Merkblätter regelmäßig und platzieren sie an geeigneten Stellen.

- Sie analysieren Fehlbuchungen und leiten zielgerichtete Nachschulungen ein.

- Sie planen jährlich ein Refresher-Training und dokumentieren die Wirksamkeit.

4. Störungen und Notfall

4.1 Typische Störungen sicher beheben

Wenn eine DoorLock-Funk nicht öffnet, prüfen Sie zuerst Batterie, Berechtigungen und Zeitfenster und erinnern an die korrekte Bedienreihenfolge. Wenn ein DoorLock Wandleser korrekt signalisiert, das Schloss jedoch nicht reagiert, überprüfen Sie Spannungsversorgung, Verdrahtung, Parametrierung der Schaltzeiten und die Eignung des Türöffners für Dauerbetrieb. Wenn Komponenten offline erscheinen, kontrollieren Sie Netzwerkpfade, PoE-Budget, Zeitsynchronisation und den Status des jeweiligen AccessManagers.

Checkliste Störung

- Sie prüfen zuerst die physikalischen Grundlagen, indem Sie Batterie, Dichtung, Mechanik und Versorgung kontrollieren.

- Sie verifizieren die Berechtigungen, die Zeitpläne und eine eventuell geforderte Zwei-Faktor-Authentisierung.

- Sie untersuchen die Erreichbarkeit, indem Sie Netzwerk, PoE-Budget, NTP und AccessManager-Status prüfen.

- Sie kontrollieren Schaltparameter und Last, indem Sie Impuls- und Daueröffnen sowie die Stromaufnahme des Schließgeräts abgleichen.

- Sie schließen die Störungsbearbeitung ab, indem Sie Testbuchungen dokumentieren und das Ticket mit Ursache und Maßnahme abschließen.

4.2 Notfallzugang und Wiederanlauf

Sie stellen sicher, dass definierte Personen im Notfall Zutritt erhalten, indem Sie eine organisatorisch gesicherte mechanische Überschließung bereitstellen und Notfall-Berechtigungen nach Ihren internen Richtlinien hinterlegen. Sie üben den Wiederanlauf regelmäßig und gehen dabei in fester Reihenfolge vor: Sie stellen das Netzwerk und die PoE-Versorgung her, Sie prüfen den AccessManager, Sie testen die Leser und Schließgeräte, und Sie validieren danach stichprobenartig die Türen.

Checkliste Notfall

- Sie pflegen und testen Notfall-Zugänge für kritische Türen in festen Intervallen.

- Sie stellen eine mechanische Überschließung sicher und bewahren die Schlüssel organisatorisch geschützt auf.

- Sie prüfen die USV-Autonomie und definieren Eskalations- und Kontaktpfade.

- Sie üben den Wiederanlauf mindestens einmal jährlich und dokumentieren die Ergebnisse.

- Sie halten ein Run-Book mit kurzer Handlungsanweisung am Technikstandort bereit.

5. Komponentenleitfaden (kompakt)

Sie setzen DoorLocks bevorzugt in Innenbereichen oder bei Nachrüstungen ohne neue Türverkabelung ein, und Sie verwenden Wandleser mit AccessManager überall dort, wo hohe Frequenzen, Außenklima, Zwei-Faktor oder Integration in Gebäudetechnik gefragt sind. Sie planen pro AccessManager die maximale Anzahl angeschlossener Leser und Schließgeräte und berücksichtigen PoE-Leistungsreserven, Leitungslängen und die Stromaufnahme des Schließgeräts.

Schlussbemerkung

Mit dieser Vorgehensweise bringen Sie Kentix SmartAccess strukturiert in Betrieb, halten es stabil im Tagesgeschäft und sichern die Verfügbarkeit über den gesamten Lebenszyklus. Die beschriebenen Checklisten, Tipps und Abläufe lassen sich unmittelbar in Ihre Betriebsprozesse übernehmen und schaffen klare Nachvollziehbarkeit für Betrieb, Audit und Störungsfall.